연산자

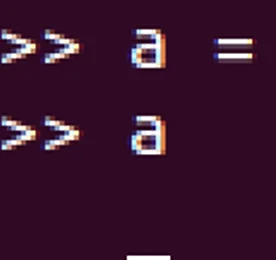

이번에는 Python의 연산자에 대해서 알아보도록 하겠습니다. 뭐 항상 C언어와 함께 말을하는데, 프로그래밍을 처음 시작하면 대부분 C언어를 많이 접하시니까 C언어를 꼭 하셨으면 좋겠네요. 정말 C언어는 해도 해도 끝이 없습니다. 파면 팔 수록 더 모르는 부분들이 많이 나와요. 문법적인 건 아니지만... 대입 연산자= 대입연산자는 값을 변수에 넣기 위해서 사용됩니다. 변수 a에 2라는 값으로 초기화 했습니다. 이러한 방식으로 값을 대입합니다. 산술 연산자+, -, *, /, %, ** +: 값을 더해줍니다.-: 값을 빼줍니다.*: 값을 곱합니다./: 값을 나눠 몫을 나타냅니다.%: 값을 나눠 나머지를 나타냅니다.**: 제곱을 해줍니다. 정말 쉽죠? 기타 대입 연산자+=, -=, *=, /=, %= C언어..

더보기

연산자

이번에는 Python의 연산자에 대해서 알아보도록 하겠습니다. 뭐 항상 C언어와 함께 말을하는데, 프로그래밍을 처음 시작하면 대부분 C언어를 많이 접하시니까 C언어를 꼭 하셨으면 좋겠네요. 정말 C언어는 해도 해도 끝이 없습니다. 파면 팔 수록 더 모르는 부분들이 많이 나와요. 문법적인 건 아니지만... 대입 연산자= 대입연산자는 값을 변수에 넣기 위해서 사용됩니다. 변수 a에 2라는 값으로 초기화 했습니다. 이러한 방식으로 값을 대입합니다. 산술 연산자+, -, *, /, %, ** +: 값을 더해줍니다.-: 값을 빼줍니다.*: 값을 곱합니다./: 값을 나눠 몫을 나타냅니다.%: 값을 나눠 나머지를 나타냅니다.**: 제곱을 해줍니다. 정말 쉽죠? 기타 대입 연산자+=, -=, *=, /=, %= C언어..

더보기